Las empresas invierten en adiestramiento, hardware y software con la finalidad de proteger los datos y redes informáticas de atacantes y virus, cuando realmente un problema invisible vive dentro de ellas; ya que no perciben la carencia de alineamiento y blindaje necesario en actividades especializadas entre usuarios y el personal administrador de la plataforma de TI.

Existe una relación muy estrecha en tres áreas: seguridad informática, gestión de cambio y continuidad de negocio o contingencia operativa. El equilibrio entre ellas es clave y necesario para garantizar el cumplimiento de los objetivos operacionales y de seguridad para cualquier empresa sin importar su naturaleza o dimensión sobretodo en un mundo cada vez más globalizado.

La seguridad informática se basa en el cumplimiento de las normas tecnológicas que rigen los procesos operacionales, el manejo y clasificación de datos sensibles, tratamiento y ciclo de vida de la información, inclusive el marco legal del contrato entre las partes o países involucrados.

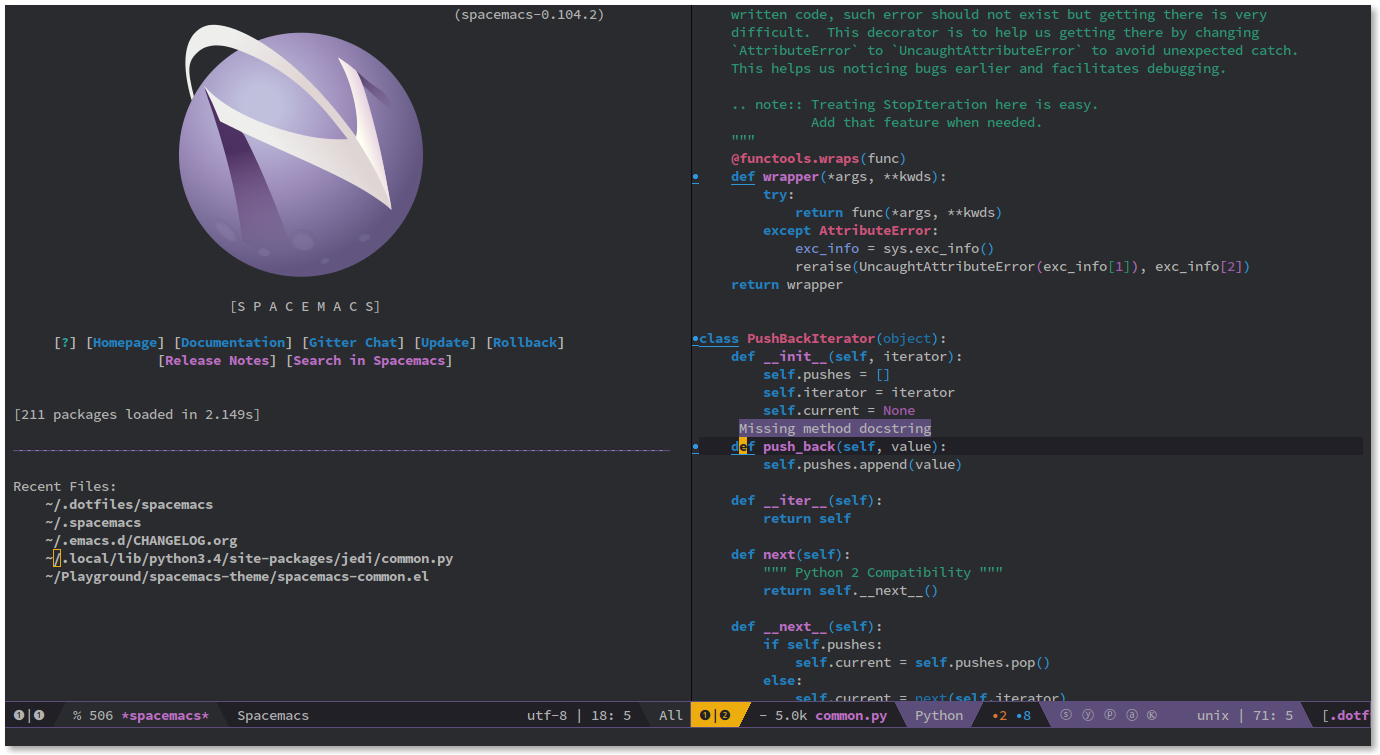

La gestión de cambio en TI gestiona, analiza, evalúa, coordina, aprueba o rechaza la adición, actualización o eliminación de elementos o servicios de TI (servidores, aplicaciones, enlaces, routers, entre otros). Es allí el momento heurístico para el responsable de seguridad para indagar y certificar el nivel de riesgo o impacto para el negocio, esquema de monitoreo en los elementos tecnológicos o el incumplimiento de las normas de seguridad. En tal sentido se recomienda considerar como parte del comité aprobador de cambio al responsable de seguridad de TI.

En el mismo grado de relevancia se sitúa la continuidad de negocio o contingencia operativa, unidad encargada de diseñar, realizar pruebas y planes para diferentes eventos considerados como acontecimientos no apreciados o de catástrofe, es decir crea un plan B ante una situación no deseada para el negocio e indica cómo hacer para operar bajo ciertas limitaciones técnicas. Para ello se citan los escenarios más comunes: indisponibilidad de sistemas, carencia de proveedores críticos (energía eléctrica, internet o telefonía) y carencia de acceso a las instalaciones. En cada uno de ellos se puede fácilmente descartar o atenuar las políticas de seguridad debido a la prioridad exigida por el negocio en recuperar la operación cuanto antes creando “brechas de confianza”. Debido a esto es imprescindible contemplar elementos y acciones de seguridad al momento de proponer planes de continuidad de negocio para certificar en tiempo y forma los procesos, así como los canales y el tratamiento de la información.

Las áreas de seguridad informática, gestión de cambio y continuidad de negocio o contingencia operativa deben permanecer en comunicación y coordinar un plan integral que permita la sinergia entre ellas y la operación, realizar revisiones periódicas, notificar cualquier cambio del programa original, revisar nuevos proyectos y utilizar los mecanismos de comunicación con la finalidad de difundir y reforzar las normas de seguridad informática corporativa o según para cada proyecto o departamento. Es necesario aplicar acciones preventivas en lugar de las correctivas.

Algunos consejos

Para el responsable de seguridad:

• Estandarizar y gestionar seguridad informática con ISO 27000 y la norma UNE-ISO/IEC 27001:2007.

• Impulsar las mejores prácticas de TI (Itil, Cobit, PMI, entre otras).

• Implementar programa de cambio vs. Portafolio de proyectos.

• Fomentar la comunicación de planes estratégicos entre las áreas de TI y negocio.

• Diferenciar los procesos importantes de los urgentes.

• Identificar las áreas, proveedores y servicios críticos para la organización.

• Contar con un listado telefónico del responsable por área y personal alterno.

• Adquirir Hardware y Software certificado y reconocido (Firewalls, Proxys, sniffer).

• Destrucción de información física y electrónica de acuerdo a su ciclo de vida.

• Audita las actividades de seguridad y analiza los resultados.

Para los usuarios:

• Cuida y protege la información que manejas.

• Mantén la confidencialidad de tus credenciales.

• Bloquea tu PC al ausentarte de tu puesto de trabajo.

• Cifra tus correos con información confidencial.

• Comunica las incidencias de seguridad a tu superior.

• Solicita el cifrado del disco duro si contiene información confidencial.

• Usa el correo corporativo únicamente con fines laborales.

• No compartir contraseña ni dejarla visible a los demás.

• No almacenes información personal en un equipo de terceros.

• No instales software no corporativo y/o sin licencia en tu equipo de trabajo.

• No desactives el antivirus.

• No navegues por páginas de contenido dudoso.

• No conectar equipos móviles a redes no confiables cuando viajes.

Bio

Entre sus logros se encuentran el Diseño de ANS para gestión de incidentes, contingencia y continuidad del negocio, diseño de políticas de seguridad lógica bajo normas ISO 27001, Ley Sarbanes Oxley, Ley Federal de Protección de Datos Personales y comisión nacional bancaria y de valores mexicanos. Migración de aplicativos en diferentes países de manera simultánea en corporativo BBVA, gestión tecnológica de procesos bancarios bajo Outsourcing integral. Administración de cambio tecnológico en automatización industrial, informática y telecomunicaciones en petróleos de Venezuela S.A. Actualmente se desempeña en la empresa Indra México como Gerente de Seguridad Corporativa.

Te esperamos en los siguientes artículos en donde hablaremos mas acerca de estos temas, los cuales hoy en día son de vital importancia en el mundo de la tecnología.